Bybit enfrenta un ataque que resulta en la pÃĐrdida de 1.500 millones de dÃģlares de su billetera de Ethereum

Check Point Research, la rama de Inteligencia de Amenazas de Check Point Software Technologies Ltd. un lÃder global en el ÃĄmbito de la ciberseguridad, ha registrado un alarmante aumento en los ataques dirigidos a plataformas de criptomonedas, lo que indica un cambio drÃĄstico en las estrategias de los ciberdelincuentes.

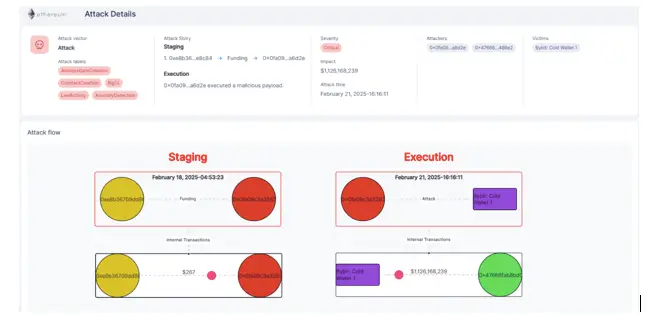

Hace apenas dos dÃas, se logrÃģ comprometer una billetera de Ethereum en lÃnea, resultando en el robo de 1.500 millones de dÃģlares de la plataforma de intercambio Bybit. Este incidente marca una transformaciÃģn en la ciberdelincuencia dentro del ecosistema cripto, ya que los atacantes, en vez de aprovechar vulnerabilidades del cÃģdigo, ahora se centran en manipular debilidades humanas a travÃĐs de la ingenierÃa social y la modificaciÃģn de interfaces de usuario (UI).

Un nuevo enfoque en la seguridad de criptomonedas

Un informe reciente de Check Point Research revela que el ataque a Bybit no es un suceso aislado, sino parte de una tendencia en aumento donde los atacantes utilizan la funciÃģn execTransaction del protocolo Safe para llevar a cabo ataques mÃĄs complejos. En julio de 2024, el sistema de inteligencia de amenazas de Check Point Software ya habÃa detectado este patrÃģn, y el ataque a Bybit valida la evoluciÃģn de estas tÃĄcticas, convirtiÃĐndose en una amenaza extendida para toda la industria.

Los ciberdelincuentes han utilizado mÃĐtodos creativos para engaÃąar a los firmantes de una billetera frÃa con mÚltiples firmas (multisig) y validar transacciones fraudulentas. Entre las tÃĄcticas mÃĄs destacadas se incluyen:

· IngenierÃa social: identificaciÃģn de empleados de Bybit con capacidad para firmar transacciones.

· ManipulaciÃģn de UI: uso de interfaces falsas para ocultar transacciones maliciosas.

· ExplotaciÃģn lÃģgica: empleo de indicaciones engaÃąosas para evadir las medidas de seguridad.

Lecciones clave segÚn Check Point Research

· Las carteras frÃas ya no son infalibles: incluso los monederos Ethereum fuera de lÃnea pueden ser vulneradas mediante la manipulaciÃģn de la UI.

· Las firmas mÚltiples (multisig) pueden ser explotadas: los atacantes utilizaron la funciÃģn execTransaction del protocolo Safe, un vector de ataque que Check Point Research habÃa alertado en julio de 2024.

· Es necesaria una seguridad mÃĄs robusta: la industria cripto debe adoptar monitoreo en tiempo real de transacciones y anÃĄlisis de comportamiento para detectar fraudes antes de que los fondos sean sustraÃdos.

Recomendaciones para empresas

Check Point Research recomienda adoptar estrategias de seguridad avanzadas para disminuir riesgos:

·      Medidas de seguridad integrales:

Las organizaciones que cuentan con activos criptogrÃĄficos importantes deben incorporar soluciones de seguridad convencionales, como la prevenciÃģn de amenazas en los endpoints y la protecciÃģn del correo electrÃģnico, para impedir que el malware contamine sistemas crÃticos y se disemine por la empresa. Esto es esencial para resguardarse de ataques avanzados que aprovechan las debilidades humanas y la manipulaciÃģn de la interfaz de usuario.

·      PrevenciÃģn en tiempo real:

La industria debe adoptar un nuevo paradigma, transitando de mejoras de seguridad graduales hacia la prevenciÃģn en tiempo real. Al igual que las redes empresariales y la nube emplean firewalls para analizar cada paquete, Web3 exige una revisiÃģn en tiempo real de cada transacciÃģn para asegurar su integridad. Esta estrategia puede detener actividades maliciosas antes de que causen estragos.

· Implementar seguridad de Zero Trust:

§ Cada dispositivo de los responsables de firma debe ser tratado como potencialmente comprometido.

§ Usar dispositivos de firma dedicados y aislados del resto de la red (air-gapped) para la aprobaciÃģn de transacciones multisig.

§ Requerir que los responsables de firma verifiquen los detalles de la transacciÃģn a travÃĐs de un segundo canal independiente.

âEl ataque a Bybit no es una sorpresa; el pasado julio identificamos exactamente la misma tÃĐcnica de manipulaciÃģn que los atacantes utilizaron en este robo rÃĐcord. Lo mÃĄs alarmante es que incluso las carteras frÃas, que alguna vez se consideraban la opciÃģn mÃĄs segura, ahora son vulnerables. Este ataque demuestra que un enfoque de prevenciÃģn, asegurando cada paso de una transacciÃģn, es la Única forma efectiva de detener a los ciberdelincuentes antes de que lleven a cabo ataques de alto impacto en el futuroâ, segÚn Oded Vanunu, jefe de investigaciÃģn de vulnerabilidades en productos en Check Point Research.