Kaspersky descubre un presunto ataque a la cadena de suministro dirigido a Linux

Durante al menos tres años, se difundió una puerta trasera de Linux utilizando un instalador de software Free Download Manager, según una campaña maliciosa descubierta por Kaspersky. Los investigadores descubrieron que las víctimas contrajeron la infección descargando el software malicioso del sitio web del proveedor, lo que sugiere un posible ataque a la cadena de suministro. Las variantes de malware utilizadas en esta campaña se descubrieron por primera vez en 2013. Las víctimas se encuentran repartidas en varios países, incluidos Arabia Saudita, Arabia Saudita, China, Brasil y Rusia.

El popular programa gratuito Free Download Manager fue infectado en esta campaña, según los expertos de Kaspersky, que descubrieron que se utilizaban troyanos para infectar los dispositivos de las víctimas. Una vez que un sistema ha sido comprometido, el objetivo de los atacantes es robar datos como información del sistema, historial de navegación, contraseñas guardadas previamente, archivos de billeteras de criptomonedas e incluso credenciales de inicio de sesión para servicios en la nube como Amazon Web Services o Google Cloud.

Según los investigadores, lo más probable es que se produzca un ataque a la cadena de suministro. Se encontraron con casos en los que los productores de vídeo demostraron involuntariamente el proceso de infección inicial: al hacer clic en el botón de descarga en el sitio web oficial del sitio, se instaló una versión maliciosa de Free Download Manager. Buscaban guías de instalación de Free Download Manager en YouTube para computadoras con Linux. Por el contrario, en otro vídeo se descargó una versión legítima del software. Es posible que los autores de malware hayan escrito la redirección maliciosa para que aparezca con un cierto grado de probabilidad o basándose en la huella digital de la víctima potencial. Como resultado, algunos usuarios descubrieron un paquete malicioso mientras que otros recibieron uno limpio.

La campaña, de 2020 a 2022, duró al menos tres años, según los hallazgos de Kaspersky. El paquete malicioso configuró una versión lanzada en 2020 de Free Download Manager. Además, durante este tiempo, se podían encontrar discusiones sobre problemas provocados por la distribución de software infectado en sitios web como StackOverflow y Reddit. Sin embargo, los usuarios no eran conscientes de que la actividad maliciosa era la raíz de estos problemas.

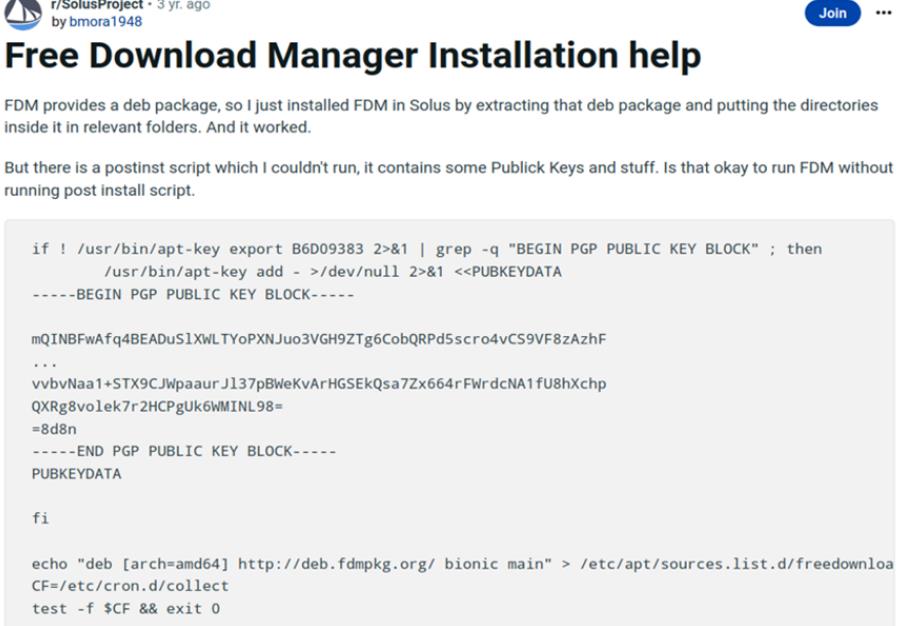

Un usuario de Reddit llegó a preguntarse si podría instalar Free Download Manager

sin necesidad de ejecutar un script, que resultó contener el malware.

“Las soluciones de Kaspersky para Linux han logrado detectar variantes de la puerta trasera analizada desde 2013. Sin embargo, existe una idea errónea generalizada de que Linux es inmune al malware, lo que deja a muchos de estos sistemas sin una protección de ciberseguridad adecuada. Esa falta de protección hace que estos sistemas sean objetivos atractivos para los ciberdelincuentes. Esencialmente, el caso de Free Download Manager demuestra el reto que es detectar a simple vista un ciberataque en curso a un sistema Linux. Por lo tanto, es esencial que las computadoras basadas en Linux, tanto de escritorio como de servidor, implementen medidas de seguridad confiables y efectivas”, dice Georgy Kucherin, experto en seguridad del Equipo Global de Investigación y Análisis (GReAT) de Kaspersky.

Para evitar amenazas basadas en Linux y de otro tipo, conviene implementar las siguientes medidas de seguridad:

- Proteger los endpoints con una solución de seguridad como Kaspersky Endpoint Security for Business, que esté equipada con detección basada en comportamiento y capacidades de control de anomalías para una protección efectiva contra amenazas conocidas y desconocidas.

- Utilizar Kaspersky Embedded Systems Security. Esta solución adaptable de varias capas proporciona seguridad optimizada para sistemas, dispositivos y escenarios integrados basados en Linux, de conformidad con los rigurosos estándares reglamentados que a menudo se aplican a estos sistemas.

- Dado que las credenciales robadas pueden ponerse a la venta en la darkweb, utilizar Kaspersky Digital Footprint Intelligence servirá para monitorear los recursos ocultos e identificar rápidamente las amenazas relacionadas.

El análisis técnico de la campaña está disponible en Securelist.