Kaspersky Lab identifica sofisticado grupo de hackers que gana millones con malware de minerÃa

Kaspersky Lab Malware MinerÃa

De acuerdo con los investigadores de Kaspersky Lab, los ciberdelincuentes han comenzado a utilizar métodos avanzados de infección y técnicas tomadas de ataques dirigidos para instalar software de extracción de datos (mining) en PCs atacadas dentro de las organizaciones. El grupo más exitoso observado por Kaspersky Lab obtuvo al menos US$7 millones con la explotación de sus vÃctimas en solo seis meses durante 2017.

Aunque el mercado de la criptomoneda está experimentando muchas variaciones, el fenómeno del año pasado con aumentos en el valor de Bitcoin ha cambiado considerablemente no solo la economÃa global, sino también el mundo de la ciberseguridad. Con el objetivo de obtener criptomonedas, los delincuentes han comenzado a utilizar un software malicioso de extracción (minerÃa), que, como el ransomware, tiene un modelo simple de monetización. Pero, a diferencia del ransomware, no daña destructivamente a los usuarios y puede permanecer sin ser detectado durante mucho tiempo al usar silenciosamente la potencia de la PC.

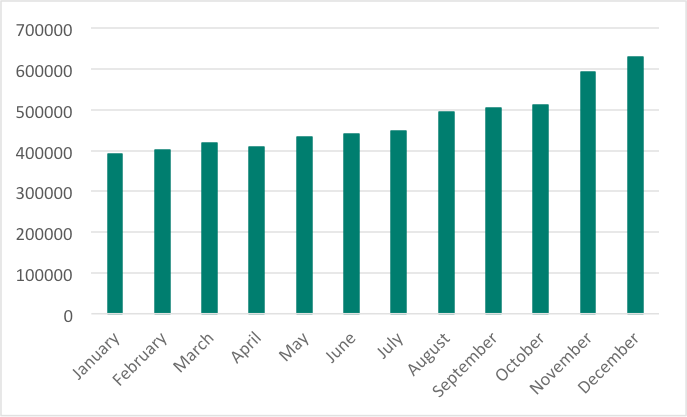

En septiembre de 2017, Kaspersky Lab registró un aumento de programas mineros (buscadores de criptomonedas) que comenzaron a propagarse activamente por todo el mundo y predijo su mayor desarrollo. Las investigaciones más recientes revelan que este crecimiento no solo ha continuado, sino que también se ha incrementado y ampliado.

En este contexto, los investigadores de Kaspersky Lab identificaron recientemente un grupo de ciberdelincuentes que cuentan con técnicas APT (ataques persistentes avanzados, por sus siglas en inglés) en su arsenal de herramientas para infectar a los usuarios con programas mineros. Han utilizado el método de vaciado de procesos que generalmente se usa en malware y se ha visto en algunos ataques dirigidos de agentes de APT, pero nunca antes se habÃa observado en ataques de minerÃa.

El ataque funciona de la siguiente manera: la vÃctima se ve tentada a bajar e instalar un software de publicidad que tiene el instalador del programa extractor de datos escondido en su interior. Este instalador elimina un utensilio legÃtimo de Windows con el objetivo principal de bajar el software minero desde un servidor remoto. Después de su ejecución, se inicia un proceso legÃtimo del sistema y el código genuino de este proceso se convierte en código malicioso. Como resultado, el programa minero funciona bajo la apariencia de una tarea segura, por lo que será imposible que un usuario reconozca si hay una infección para extracción de datos. También es un desafÃo para las soluciones de seguridad detectar esta amenaza, ya que los programas mineros marcan este nuevo proceso por la forma en que restringe la cancelación de cualquier tarea. Si el usuario intenta detener el proceso, el sistema de la computadora se reiniciará. Como resultado, los delincuentes protegen su presencia en el sistema durante un tiempo más prolongado y productivo.

Según las observaciones de Kaspersky Lab, los actores que están detrás de estos ataques extrajeron monedas de Electroneum y obtuvieron casi US$7 millones durante la segunda mitad de 2017, cantidad comparable con las sumas que los creadores de ransomware solÃan obtener.

[mks_pullquote align=»left» width=»700″ size=»24″ bg_color=»#dd3333″ txt_color=»#ffffff»]»Vemos que el ransomware se está desvaneciendo y en su lugar está dando paso a los programas mineros. Esto lo confirman nuestras estadÃsticas, que muestran un crecimiento constante de programas mineros durante todo el año, asà como el hecho de que los grupos de ciberdelincuentes están desarrollando activamente sus métodos y ya han comenzado a utilizar técnicas más avanzadas para difundir el software de minerÃa. Ya hemos visto una evolución de este tipo, pues los piratas informáticos que se valÃan del ransomware usaban los mismos trucos cuando estaban en pleno auge»,[/mks_pullquote]

dijo Anton Ivanov, analista principal de malware en Kaspersky Lab.

En total, 2.7 millones de usuarios fueron atacados por programas de mineros maliciosos en el 2017, según los datos de Kaspersky Lab. Esto es aproximadamente un 50% más que en 2016 (1.87 millones). Han caÃdo vÃctimas como resultado del adware, los juegos pirateados y el software utilizado por los ciberdelincuentes para infectar en secreto sus PCs. Otro método utilizado fue el uso de un código especial ubicado en una página web infectada. El programa de este tipo más utilizado fue CoinHive, descubierto en muchos sitios web populares.

Para mantenerse protegidos, Kaspersky Lab les ofrece a los usuarios las siguientes recomendaciones:

- No hacer clic en sitios web desconocidos ni en banners y anuncios sospechosos

- No descargar ni abrir archivos desconocidos de fuentes que no sean de confianza

- Instalar una solución de seguridad robusta y confiable, como Kaspersky Internet Security o Kaspersky Free que detecta todas las amenazas posibles, incluido el software malicioso de extracción de datos.

Para las organizaciones, Kaspersky Lab recomienda lo siguiente:

- Realizar una auditorÃa de seguridad regularmente

- Instalar una solución de seguridad en todas las estaciones de trabajo y servidores donde sea posible y mantenerla regularmente actualizada. Kaspersky Lab ofrece Kaspersky Endpoint Security for Business

Más información sobre las actividades de los programas mineros está disponible en Securelist: https://securelist.com/mining-is-the-new-black/84232/

Las tendencias clave en los ataques con programas de minerÃa y los descubrimientos más recientes en relación con las amenazas a la criptomoneda serán presentados en la Cumbre de analistas de seguridad por los investigadores de Kaspersky Lab, el 9 de marzo de 2018.

Fuente: Kaspersky Lab